Inhaltsverzeichnis

- Hintergrund und Motivation einer C/sells-Arbeitsgruppe zum regulatorischen Rahmen

- Standardisierung beschleunigt Innovation und schafft Massenfähigkeit

- Glossar mit Begriffssystem zum zellulären Energiesystem als Grundlage von Beteiligung und Autonomie

- Zelluläre Architektur und Digitalisierung

- Use Case Methodik

- Schutzmethodik — Schutzbedürfnisse im Energiesystem

- Flexibilitätsbegriff — Flexibilitätskonzepte — Flexibilitätsmodell

- Zusammenfassung der Ergebnisse des Projektes C/sells zu gemeinsamen technischen Regeln, Normen und Standards

Methoden zur Analyse der Schutzbedürfnisse im Energiesystem

Begriffe (Definition zu fett gedruckten Worten im Glossar)

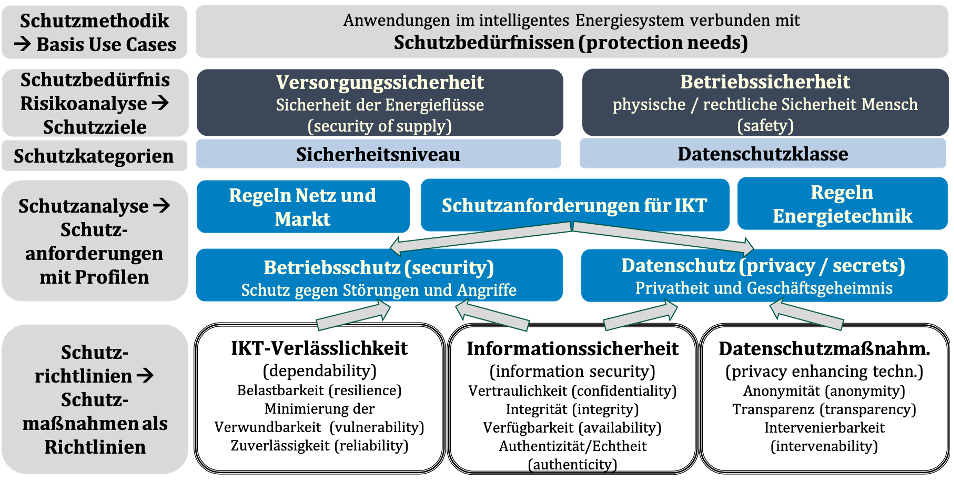

Um die Schutzbedürfnisse im Energiesystem (protection needs) zu analysieren, wird die in nachfolgender Abbildung veranschaulichte Begriffsstruktur sowie das im EU-Mandat M/490 zur Standardisierung im Smart Grid vorgeschlagene Verfahren für Smart Grid Informationssicherheit (SGIS) [SEG-CG/CSP (12/2016)] zur Analyse der Schutzbedürfnisse benutzt. Ausgangspunkt sind dabei Use Cases, die Anwendungen im intelligenten Energiesystem definieren.

Die Schutzbedürfnisse im Energiesystem werden im Rahmen einer Use Case-Analyse als Schutzanforderungen der Systemanwender zur Sicherstellung der gewünschten Funktion formuliert und in zwei Gruppen untergliedert. Dies betrifft erstens die notwendige Sicherheit der korrekten Funktion des Energiesystems und zweitens die Anforderung zur sicheren Anwendung durch den Menschen.

Es gilt es also einen hohen Grad an Versorgungssicherheit (security of supply) zu erreichen, so dass weitgehend Ausfälle bei der Versorgung mit benötigter Endenergie vermieden werden. Anderseits bringen Energieflüsse mit den Medien Elektrizität, Wärme und Gas auch potentielle Gefahren für den Menschen und dessen Umwelt mit sich. Schutzbedürfnisse adressieren hier die notwendige hohe Betriebssicherheit (safety) bezüglich der physischen und rechtlichen Sicherheit der betroffenen Menschen und Umgebung.

Bedrohungen und Risiken

Nun existieren Bedrohungen, die ein gewisses Risiko bewirken, dass die korrekte Funktion beeinträchtigt wird. Zur Erfüllung der Schutzbedürfnisse sind mittels Risikoanalyse die Bedrohungen als potentielle Risiken zur Verletzung der Schutzbedürfnisse zu bewerten. Einzuschätzen sind die Risikoauswirkungen beim Eintreten sowie die Wahrscheinlichkeiten des Eintretens, um nachfolgend die notwendigen Anforderungen und Maßnahmen abzuleiten.

Die Analyse von Anwendungsfällen dient der Formulierung messbarer Risikoauswirkungs-Kategorien und ist Basis der Risikobewertung zur Ableitung von Schutzzielen. Die Festlegung von Sicherheitsniveaus (security level) auf Basis der Bewertung von Risikoauswirkungs-Niveaus sowie von Eintrittswahrscheinlichkeiten spezifiziert die Schutzziele.

Schutzanforderungen

Die mit der Risikoanalyse bestimmten Sicherheitsniveaus gehen in die nachfolgende Analyse der Schutzanforderungen (protection requirements) an Sicherheitsarchitekturen zur Gewährleistung der Schutzziele ein. Die Schutzanforderungen der Anbieter im Energiesystem können hierbei in die drei nachfolgenden Klassen eingeordnet werden:

- Regeln für Netz und Markt,

- Regeln an die Energietechnik sowie

- Schutzanforderungen an die Informations- und Kommunikationstechnik (IKT).

Der erste Punkt definiert Schutzanforderungen zur Gewährleistung von Versorgungssicherheit durch technische und betriebswirtschaftliche Regeln im Netz und Markt. Diese Regeln stehen in dieser Betrachtung nicht weiter im Fokus.

Zweitens sorgen hier auch nicht weiter betrachtete Regeln an die Energietechnik dafür, dass das Schutzbedürfnis Betriebssicherheit gewährleistet wird. Dazu gehören funktionale Anforderungen an energietechnische Geräte und Anlagen sowie Transporteinrichtungen zur Sicherstellung der menschlichen Unversehrtheit im Betrieb der jeweiligen Einrichtungen.

Auf Basis der Schutzbedürfnisse Betriebssicherheit und Versorgungssicherheit ergeben sich drittens Schutzanforderungen an die IKT. Insbesondere diese Anforderungen werden mittels Schutzmethodik zur Smart Grid Informationssicherheit (SGIS) bestimmt.

Schutzanforderungen adressieren einerseits den Betriebsschutz (security) zur Sicherung der Verfügbarkeit und der Funktionalität des IKT-Betriebes. Anderseits handelt es sich auch um Anforderungen zum Schutz der Privatsphäre von Personen sowie von Geschäftsgeheimnissen rechtlicher Entitäten unter der Bezeichnung Datenschutz (privacy, business secrets protection). Beide Anforderungskategorien unterstützen sowohl Betriebssicherheit zur Minimierung des Einflusses auf Mensch und Umwelt als auch Versorgungssicherheit zur Sicherung der Energieflüsse. Aus der Schutzanalyse folgen somit Schutzanforderungen an die IKT zum Betriebsschutz und Datenschutz sowohl für die Ziele zur Versorgungssicherheit als auch für die Ziele zur Betriebssicherheit.

Schutzanforderungen zum Betriebsschutz

Der Betriebsschutz umfasst die Anforderungen an die IKT zur Sicherung der Verfügbarkeit und der robusten Funktionalität. Er gewährleistet den Schutz der die energietechnischen Komponenten vernetzenden IKT-Systeme gegenüber Störungen und Angriffen. Unter Störungen werden hier ungeplante Fehlfunktionen von IKT-Systemen durch Hardwareausfälle, Softwarefehler oder menschliche, nicht vorsätzliche Fehlbedienungen verstanden, während Angriffe das vorsätzliche Verhalten von Menschen gegenüber den Systemen anderer Menschen beschreiben. Informationstechnische Angriffe können dazu gestartet werden,

- um Systemnutzern körperlichen Schaden durch beispielsweise elektrische Einwirkung oder technische Schäden zu bereiten (betrifft Schutzziele zur Betriebssicherheit)

- die Energielieferung durch Erzeugung eines Blackouts zu behindern (betrifft Schutzziele zur Versorgungssicherheit)

Schutzanforderungen zum Datenschutz

Dem Datenschutz zum Schutz der Privatsphäre und der Geschäftsgeheimnisse ist in besonderer Weise durch die zunehmende informations- und kommunikationstechnische Vernetzung im intelligenten Energiesystem Aufmerksamkeit zu widmen.

Verletzungen des Datenschutzes können dazu genutzt werden,

- um mit dem vernetzten System die persönlichen Grenzen des Menschen oder die Grenzen des Unternehmens durch den nicht ordnungsgemäßen Umgang mit den schützenswerten Informationen zu verletzen (betrifft Schutzziele zur Betriebssicherheit)

- oder durch Nichtbeachtung der Datenhoheit und durch Identitätsdiebstahl mit falscher Authentifizierung eine nicht ordnungsgemäße Versorgung zu initiieren (betrifft Schutzziele zur Versorgungssicherheit)

Datenschutz geht also der Frage nach, wie die missbräuchliche Datenverarbeitung gegen die Interessen der betroffenen Personen und Unternehmen verhindert werden kann.

Mit Datenschutzklassen werden Anforderungen für bestimmte Rollen gruppiert (siehe auch Protection Profiles), um hiermit die abzuleitenden Schutzmaßnahmen rollen- und funktionsabhängig definieren zu können.

Schutzmaßnahmen

Mit der Analyse der Schutzmaßnahmen (protection measures) auf Basis von Schutzanforderungen im Betriebsschutz und Datenschutz ergeben sich in drei Kategorien mit

- Datenschutzmaßnahmen,

- Informationssicherheit,

- IKT-Verlässlichkeit.

Auf der einen Seite wird die Einhaltung der Anforderungen zum Betriebsschutz durch Maßnahmen zur IKT-Verlässlichkeit und zur Informationssicherheit gewährleistet. Mit den zur Bestimmung von Betriebsschutzanforderungen ermittelten Sicherheitsniveauskönnen notwendige Maßnahmen gruppiert und den jeweiligen Anforderungsniveaus zugeordnet und damit Sicherheitsrichtlinienfestgelegt werden.

Schutzmaßnahmen zum Datenschutz

Anderseits folgen aus Anforderungen zum Datenschutz entsprechende Datenschutzmaßnahmen als auch Maßnahmen zur Informationssicherheit. Hier gilt es ebenso, den zu Datenschutzklassen definierten und in Schutzprofilen gruppierten Schutzanforderungen notwendige Maßnahmen entsprechend den jeweiligen Niveaus oder Profilen Schutzmaßnahmen zuzuordnen und diese in Sicherheitsrichtlinien zu bündeln (siehe auch Technische Richtlinie).

In Sicherheitsrichtlinien zu Datenschutzklassen zur Gewährleistung bestimmter Datenschutzanforderungen werden entsprechende Datenschutzmaßnahmen (privacy and business secrets enhancing technologies) als auch weitere unterstützende Maßnahmen zur Informationssicherheit (information security) eingeordnet.

Zu Datenschutzmaßnahmen gehören neben rechtlich-organisatorischen Maßnahmen für die Umsetzung von Datenschutz auch eine Reihe technischer Schutzmaßnahmen. Dies betrifft insbesondere Maßnahmen zur Sicherstellung von Anonymität, Transparenz und Intervenierbarkeit. Technische Datenschutzmaßnahmen umfassen dabei sowohl IKT-Maßnahmen sowie auch organisatorische und bauliche Maßnahmen.

Schutzmaßnahmen zur Informationssicherheit

Maßnahmen zur Informationssicherheit beschäftigen sich mit dem eigentlichen Schutz von in IKT-Systemen vorhandener Daten (Datensicherheit) und der Informationsflüsse zur Sicherstellung von Datenschutz, aber auch mit dem Schutz des Betriebes. Eine scharfe Trennung von Schutzmaßnahmen bezüglich der Schutzaspekte (Safety) sowie Sicherheitsaspekte (Security) ist sicherlich schwierig.

Zur Kategorie der Informationssicherheit gehören Maßnahmen zur Gewährleistung von Vertraulichkeit (confidentiality), Integrität (integrity), Verfügbarkeit (availability) und Authentizität/Echtheit (authenticity). Folgerichtig bedienen sich auch die Anforderungen zum Datenschutz der Methoden der Informationssicherheit zusätzlich zu organisatorischen und weiteren technischen Maßnahmen.

In Sicherheitsrichtlinien zur Gewährleistung bestimmter Betriebsschutzanforderungen werden ebenso sowohl Maßnahmen zur Sicherstellung der IKT-Verlässlichkeit (dependability) sowie auch entsprechende, oben aufgeführte Maßnahmen zurInformationssicherheit eingeordnet.

Maßnahmen zur Verlässlichkeit, insbesondere zur Gewährleistung des Betriebsschutzes, zielen dabei auf die Steigerung der Belastbarkeit (resilience) eines Systems, die Minimierung der Verwundbarkeit (vulnerability) sowie die Erhöhung der Zuverlässigkeit (reliability). Verlässlichkeit wird insbesondere unter dem Aspekt betrachtet, der dem Schutz von Mensch und Umwelt durch zuverlässigen Erhalt des Energiesystems als kritische Infrastruktur dient.

Schritte zur Ableitung von Schutzmaßnahmen

Für die Spezifikation der Maßnahmen zur Erfüllung der Schutzbedürfnisse im Energiesystem sind somit zuerst nachfolgende vier Schritte zu beschreiten.

Mit der im Schritt 1 durchgeführte Use Case Analyse erfolgte die Formulierung von Schutzbedürfnissen.

Die im Schritt 2 folgende Risikoanalyse ermittelt Bedrohungen, die die Schutzbedürfnisse verletzen können. Mit der Bestimmung des Auswirkungsgrades bei Verletzungen sowie der Eintrittswahrscheinlichkeit werden Schutzziele in Form zu gewährleistender Sicherheitslevel abgeleitet.

Schritt 3 widmet sich der Analyse von Schutzanforderungen, um Schutzziele einhalten zu können.

Dies ist wiederum im Schritt 4 die Grundlage, um die Analyse von Schutzmaßnahmen durchzuführen, deren Umsetzung die Einhaltung der Anforderungen gewährleistet.

Grundlage der Use Case-Analyse ist dabei die in der Use Case-Beschreibung definierte Komponentenarchitektur mit jeweils zugehörigen Funktionen und Schnittstellen. Das Sicherheitsniveau für Komponenten korrespondiert dabei mit der Zuordnung dieser Komponenten zu Domänen und Betriebszonen im Smart Grid Architekturmodell.

Quellen

Kießling, A. (04/2020): Grundlagen der Massenfähigkeit. Methoden und Modelle für Terminologie, Use Case- und Sicherheitsanalyse sowie Flexibilitätsmodellierung. Interoperabilität durch vereinbarte Regeln, Standards und Normen. Schutzmethodik anhand C/sells-Musterlösung und AutonomieLab Leimen. Von https://www.csells.net/de/ergebnisse-c-sells/arbeitspakete/45-arbeitspaket1‑2.html abgerufen

Leimen, den 26. März 2021

Andreas Kießling, energy design